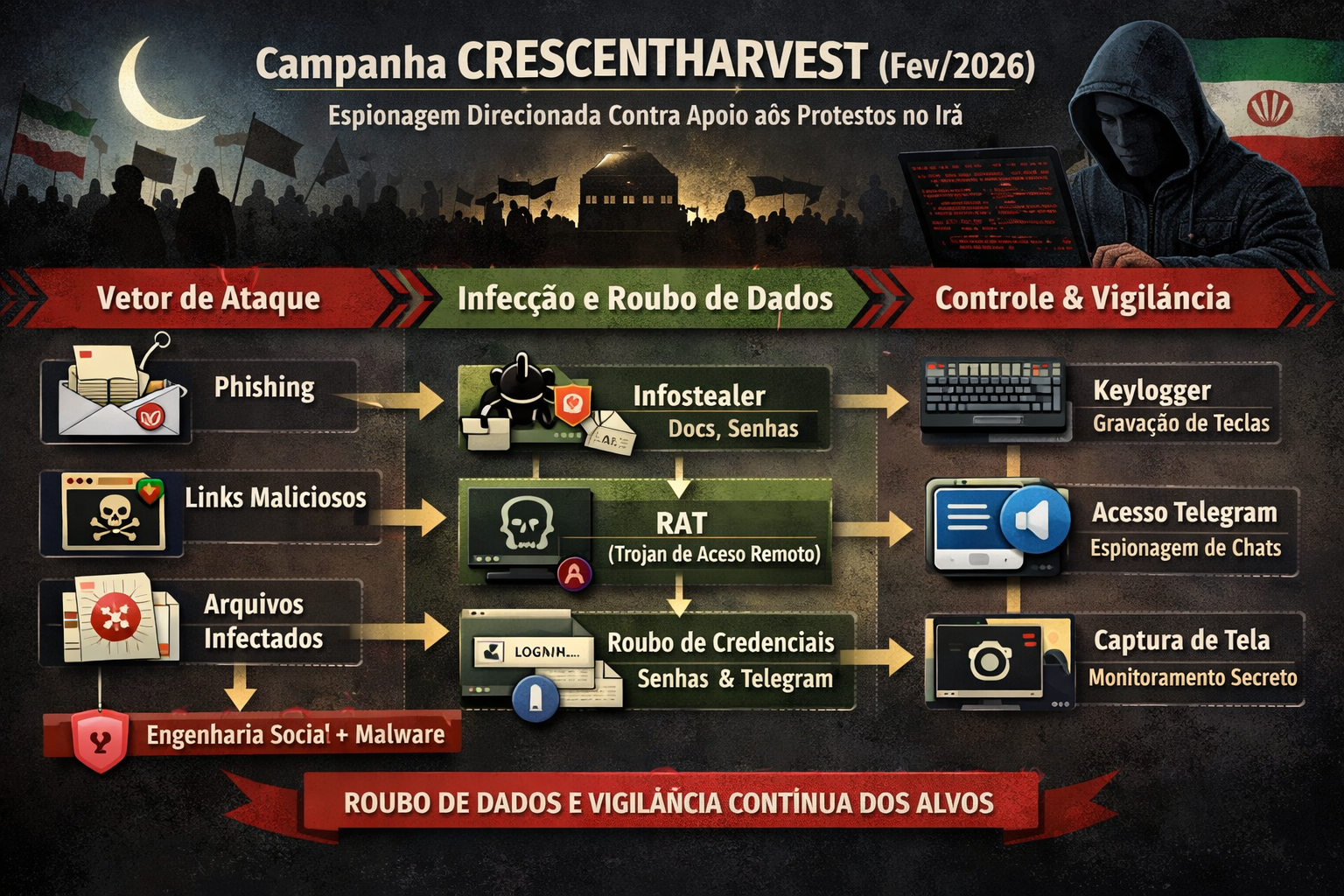

A campanha CRESCENTHARVEST (fev/2026) é um exemplo clássico de espionagem direcionada (state-aligned) usando engenharia social + malware/infostealer para vigiar e roubar dados de pessoas ligadas/solidárias aos protestos no Irã. O que aconteceu (cadeia técnica do ataque) objetivo roubo de informações + acesso remoto persistente (RAT) + vigilância (keylogger, coleta de credenciais, Telegram etc.).

A campanha CRESCENTHARVEST (fev/2026) é um exemplo clássico de espionagem direcionada (state-aligned) usando engenharia social + malware/infostealer para vigiar e roubar dados de pessoas ligadas/solidárias aos protestos no Irã. O que aconteceu (cadeia técnica do ataque) objetivo roubo de informações + acesso remoto persistente (RAT) + vigilância (keylogger, coleta de credenciais, Telegram etc.).

A isca (social engineering) aqui a vítima recebe um arquivo comprimido formato RAR com mídia real (imagens/vídeos) e um documento formato DOCX em Farsi com “atualizações” pró-protesto para ganhar confiança. Dentro do RAR há arquivos .LNK fingindo ser mídia via dupla extensão (ex.: *.jpg.lnk / *.mp4.lnk).

A execução ocorre de forma invisível ao clicar, o LNK dispara cmd/PowerShell e baixa/solta um ZIP enquanto abre uma mídia “inofensiva” como isca (a vítima acha que “era só um vídeo”). O fluxo usa execução “low visibility” (ex.: cadeia com conhost headless) para reduzir percepção e logs óbvios. “Living-off-the-land” com binário assinado + DLL sideload o ZIP inclui um binário legítimo Google-signed (software_reporter_tool.exe) usado para DLL sideloading (carrega DLLs maliciosas colocadas ao lado).

Módulos maliciosos urtcbased140d_d.dll: implante C++ para extrair/chavear chaves do Chrome (bypass de “app-bound encryption”) via COM; há overlap com projeto open-source citado pela pesquisa. Version.dll (o “CRESCENTHARVEST”): RAT + infostealer (AV enumeration, contas locais, metadados, cookies/credenciais do navegador, Telegram Desktop session, keylogging, upload, shell).

A persistência aqui cria uma “Scheduled Task/Tarefa Agendada” que roda quando há conectividade (gatilho em evento do NetworkProfile, EventID 10000), para “voltar” sempre que o PC reconectar.

C2 e exfiltração a comunicação via WinHTTP com domínio de C2 (ex.: servicelog-information[.]com) para parecer tráfego normal.

Medidas de mitigação (para evitar recorrência) controles imediatos (alto impacto), bloquear/conter LNK de origem externa políticas de e-mail/web para quarentena anexos .lnk, .rar, .iso, .zip vindos da internet; e bloquear duplas extensões em gateways. Mediante o Microsoft Defender ASR ou equivalentes EDR criar regras para bloquear processo suspeito originado de arquivo baixado, abuso de PowerShell e cadeias LNK → cmd → powershell. (Isso é exatamente o padrão descrito na campanha.) Restringir PowerShell (Constrained Language Mode / logging) habilitar ScriptBlock logging + AMSI (ou equivalente no seu EDR), e alertar para PowerShell baixando ZIP/arquivos em %TEMP%.

Reduzir superfície do “DLL sideloading” o Application Control (WDAC/AppLocker) permitir execução apenas de binários aprovados e impedir execução de binários legítimos quando rodando de diretórios incomuns (ex.: %TEMP%, Downloads). O ataque depende de executar o binário e carregar DLLs “ao lado”. A detecção/alerta para “signed binary + DLLs novas no mesmo diretório” (padrão de sideload), Hardening de usuário/endpoint (essencial neste caso) e mostrar extensões de arquivo no Windows (evita jpg.lnk “passar batido”) + bloquear execução por usuários não-admin.

O treino específico anti–engenharia social a campanha usa conteúdo real + narrativa pró-protesto para gerar confiança. Telegram/Browser hygiene mediante políticas para proteger sessões e reduzir roubo de cookies/credenciais; onde possível, passkeys/MFA e rotação de sessões.

Monitoramento (SOC / SIEM) mediante uma detecção prática. Criar alertas para Scheduled Task com gatilho de NetworkProfile / EventID 10000 (persistência incomum). execução de software_reporter_tool.exe fora do caminho esperado + carregamento de version.dll/urtcbased140d_d.dll no mesmo diretório.

Considerando a sequência de processo, explorer.exe → .lnk → conhost/cmd → powershell → download ZIP → drop em %TEMP%. DNS/HTTP para o domínio de C2 citado e padrões WinHTTP atípicos. Importante usar IoCs do relatório para caça (hashes/domínios/infra).

Resposta a incidente (se você suspeitar que ocorreu) isolar a máquina (rede) e coletar evidências (process tree, tasks, artefatos em %TEMP%, logs de PowerShell). Remover persistência (Scheduled Task do NetworkProfile) e reimage se possível (espionagem direcionada → melhor prática). Reset/rotacionar credenciais e revogar sessões (Telegram, browsers, e-mail). Caça retrospectiva (SIEM) procurar o padrão do LNK/rar e o binário assinado carregando DLLs “ao lado”.

Leitura geopolítica do ataque (porque isso importa) considerando como alvo, pessoas e não “empresas” protestos geram redes (ativistas, jornalistas, diáspora, ONGs). Espionar isso ajuda a mapear liderança, logística, financiadores, canais de comunicação e antecipar mobilizações. Modelo de “controle digital” o contexto descrito aponta para vigilância combinando engenharia social + malware + dados de telecom e conectividade “condicional”, alinhado à lógica de monitoramento/pressão sobre dissidência. Sinal externo campanhas assim também funcionam como dissuasão (“podemos ver e alcançar vocês”, inclusive fora do país), o que tem efeito psicológico e político. Considerando o custo/benefício de usar tradecraft conhecido (LNK, sideload, binário assinado) é barato e escalável, mas ainda “bom o suficiente” para penetrar alvos humanos típico quando o objetivo é inteligência e intimidação, não destruição.

Ref: https://thehackernews.com/2026/02/crescentharvest-campaign-targets-iran.html

Ref: https://www.acronis.com/en/tru/posts/crescentharvest-iranian-protestors-and-dissidents-targeted-in-cyberespionage-campaign/