A notória operação de ransomware REvil retornou em meio a crescentes tensões entre a Rússia e os EUA, com nova infraestrutura e um criptografador modificado permitindo ataques mais direcionados.

Em outubro, a gangue do ransomware REvil foi encerrada depois que uma operação de aplicação da lei sequestrou seus servidores Tor, seguida de prisões de membros pelas autoridades russas .

No entanto, após a invasão da Ucrânia, a Rússia afirmou que os EUA se retiraram do processo de negociação sobre a gangue REvil e fecharam os canais de comunicação.

Os sites Tor do REvil voltam à vida

Logo depois, a antiga infraestrutura do REvil Tor começou a operar novamente , mas em vez de mostrar os sites antigos, eles redirecionavam os visitantes para URLs para uma nova operação de ransomware sem nome.

Embora esses sites não se parecessem com os sites anteriores do REvil, o fato de que a infraestrutura antiga estava redirecionando para os novos sites indicava que o REvil provavelmente estava operando novamente. Além disso, esses novos sites continham uma mistura de novas vítimas e dados roubados durante ataques REvil anteriores.

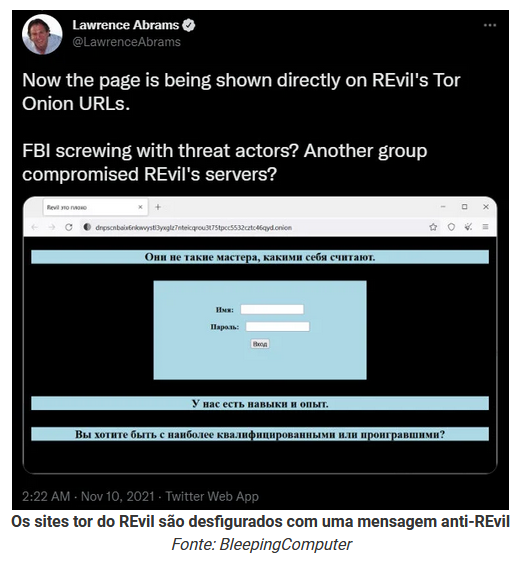

Embora esses eventos indicassem fortemente que o REvil foi renomeado como a nova operação sem nome, os sites do Tor também exibiram anteriormente uma mensagem em novembro afirmando que "REvil é ruim".

Esse acesso aos sites do Tor significava que outros agentes de ameaças ou policiais tinham acesso aos sites TOR do REvil, então os próprios sites não eram provas suficientemente fortes do retorno da gangue.

A única maneira de saber com certeza se o REvil estava de volta era encontrar uma amostra do criptografador do ransomware e analisá-lo para determinar se ele foi corrigido ou compilado a partir do código-fonte.

Uma amostra do criptografador da nova operação de ransomware foi finalmente descoberta esta semana pela pesquisa da AVAST, Jakub Kroustek , e confirmou os laços da nova operação com o REvil.

Amostra de ransomware confirma retorno

Embora algumas operações de ransomware estejam usando o criptografador do REvil, todas elas usam executáveis corrigidos em vez de ter acesso direto ao código-fonte da gangue.

No entanto, o BleepingComputer foi informado por vários pesquisadores de segurança e analistas de malware que a amostra REvil descoberta usada pela nova operação é compilada a partir do código-fonte e inclui novas alterações.

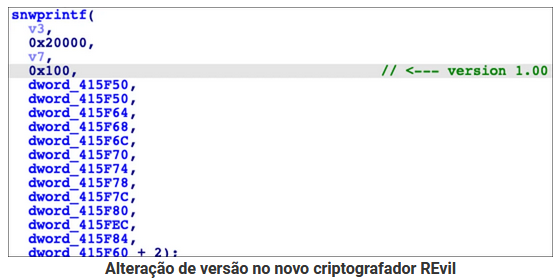

O pesquisador de segurança R3MRUM twittou que a amostra do REvil teve seu número de versão alterado para 1.0, mas é uma continuação da última versão, 2.08, lançada pelo REvil antes de ser encerrada.

Em discussão com a BleepingComputer, o pesquisador disse que não conseguiu explicar por que o criptografador não criptografa arquivos, mas acredita que foi compilado a partir do código-fonte.

"Sim, minha avaliação é que o agente da ameaça tem o código-fonte. Não foi corrigido como o "LV Ransomware" fez", disse R3MRUM ao BleepingComputer.

O CEO avançado da Intel, Vitali Kremez , também fez engenharia reversa da amostra REvil neste fim de semana e confirmou ao BleepingComputer que ela foi compilada a partir do código-fonte em 26 de abril e não foi corrigida.

Kremez disse ao BleepingComputer que a nova amostra REvil inclui um novo campo de configuração, 'accs', que contém credenciais para a vítima específica que o ataque está mirando.

Kremez acredita que a opção de configuração 'accs' é usada para evitar a criptografia em outros dispositivos que não contêm as contas e domínios do Windows especificados, permitindo ataques altamente direcionados.

Além da opção 'accs', a configuração da nova amostra REvil modificou as opções SUB e PID, usadas como identificadores de campanha e afiliados, para usar valores mais longos do tipo GUID, como '3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4.'

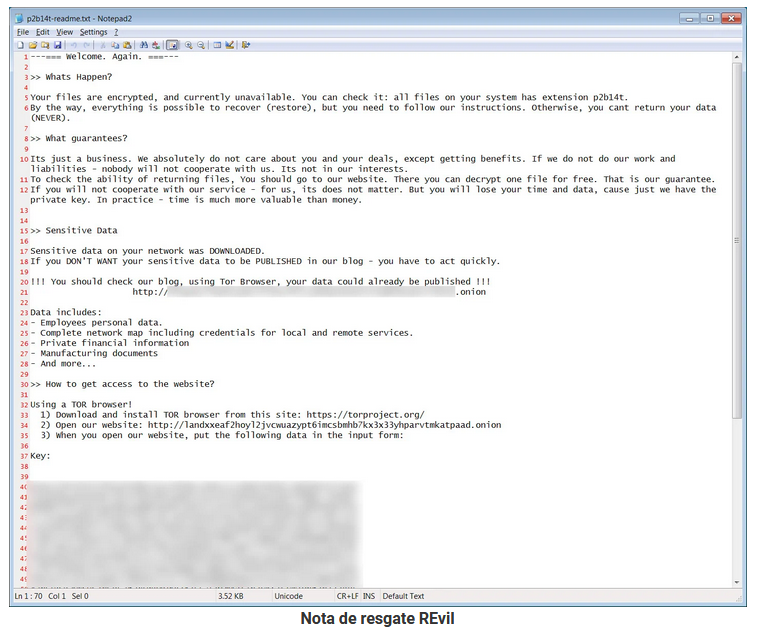

O BleepingComputer também testou a amostra de ransomware e, embora não tenha criptografado, criou a nota de resgate, que é idêntica às antigas notas de resgate do REvil.

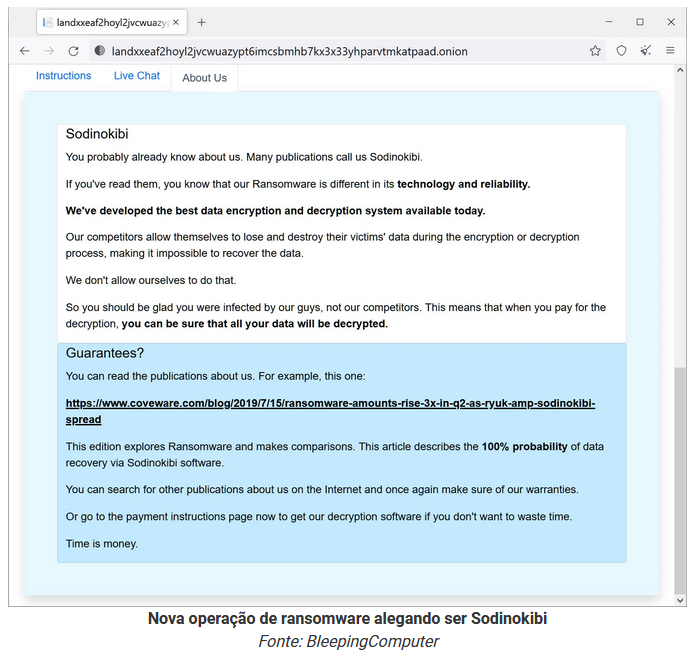

Além disso, embora existam algumas diferenças entre os sites antigos do REvil e a operação renomeada, uma vez que a vítima faz login no site, é quase idêntico aos originais, e os agentes da ameaça afirmam ser 'Sodinokibi', conforme mostrado abaixo.

Embora o representante original do REvil voltado para o público, conhecido como ' Desconhecido ', ainda esteja ausente, o pesquisador de inteligência de ameaças FellowSecurity disse ao BleepingComputer que um dos principais desenvolvedores originais do REvil, que fazia parte da equipe antiga, relançou a operação de ransomware.

Como este era um desenvolvedor principal, faria sentido que eles também tivessem acesso ao código-fonte completo do REvil e potencialmente às chaves privadas do Tor para os sites antigos.

Não é de surpreender que o REvil tenha sido renomeado sob a nova operação, especialmente com o declínio das relações entre EUA e Rússia.

No entanto, quando as operações de ransomware mudam de marca, elas normalmente fazem isso para evitar a aplicação da lei ou sanções que impedem o pagamento de resgates.

Portanto, é incomum que o REvil seja tão público sobre seu retorno, em vez de tentar evitar a detecção, como vimos em tantos outros rebrands de ransomware.